发布时间

2024-12-23

发布时间

2024-12-23

次浏览

次浏览

11月15日,由中关村华安关键信息基础设施安全保护联盟主办,北京知道创宇信息技术股份有限公司协办的防范勒索攻击技术研讨会在北京成功举办。知其安董事长聂君发表题为《勒索防护验证,一种勒索防护新思路》的演讲。

聂君针对勒索攻击行为进行分析,指出了勒索防御的难点,给出了一种预防勒索攻击的新思路——勒索防护验证,并详细的阐述了勒索防护验证的原理、实现方式、所需能力、价值等内容。

一、以点带面:从LockBit来看勒索攻击趋势

通过对LockBit勒索组织攻击过程的分析,聂君提出“勒索攻击不是一种新技术,是原有的各种攻击技术的组合”,随着加密货币的兴起,实现了商业上的闭环。因此,勒索防御其实涉及整体防御体系与勒攻击的对抗,也就是原来防入侵要做的所有措施在防勒索防御中都必不可少。

勒索攻击考验的是企业的综合防御能力,考验边界、流量、主机/终端各层防护的能力,考验人员安全意识、应急响应能力、事件处理效率等运营能力,要想应对勒索攻击必须要不断的找到短板,弥补自短板,不断提高勒索防护水位。

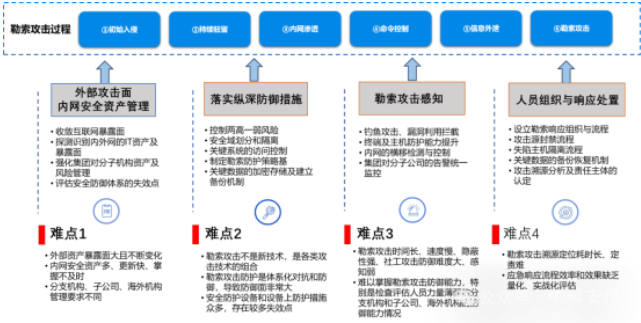

二、勒索防护的难点

根据众多勒索防护过程中的经验,总结出勒索防护存在四大难点:第一个难点是暴露面大,比如大型集团的三级机构暴露面比较多,特别是在防御比较薄弱的海外机构;第二个难点是勒索攻击不是新技术,是各类攻击技术的组合,这就导致勒索攻击防护是体系化对抗和防御,导致防御面非常大。防御面大导致安全设备和设备上的安全策略非常多,存在较多失效点;第三个难点是很难实时地掌握全集团各分子公司勒索防护存在哪些薄弱点,特别是那些人员力量薄弱的分支机构、子公司和海外机构;第四个难点是被勒索之后,应急响应、溯源处置分析比较困难,效率较低。

聂君指出这些难点是造成勒索防御体系存在脆弱性的根源,是勒索事件发生的前提条件。

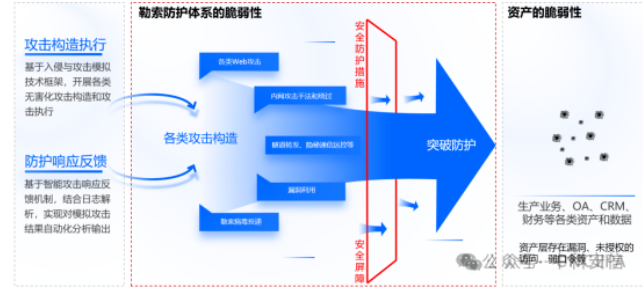

三、从勒索事件三要素看当前防护存在的盲区

勒索事件由三个因素构成,第一个是攻击者,没有人攻击,肯定是没有事件。第二个是资产的脆弱性,很多IT资产有漏洞,没有漏洞攻击者无法攻击成功。第三个是防御体系的脆弱性,防御体系有脆弱性,没防住会导致安全事件发生。如果 IT 资产有漏洞,但防御体系防住了,也不会有安全事件发生。攻击者、资产漏洞、防御脆弱性,这三个因素都具备才会造成勒索事件。

以前安全防护的思路主要是解决资产的脆弱性,就是把所有的漏洞都找到并修复,其实比较少关注防御体系的脆弱性。最近,金融监管机构把防御体系的脆弱性也当做漏洞的一种类型,比如打100个初级攻击,拦截率低于50%就是高危漏洞,拦截率在50% ~ 80%之间是中危漏洞,拦截率80%以上才算合格。

四、通过有效性验证发现勒索防御体系脆弱性

有效性验证是通过入侵与攻击模拟技术,构造各类型实战攻击手法,对已部署的各类安全防护措施及规则策略开展全面的模拟攻击验证,通过对攻击结果的汇集分析评估网络安全纵深防护体系的防护效果。

通过勒索防护有效性验证可以找到防御体系的脆弱性,称之为失效点。比如勒索软件有效性验证是通过模拟勒索攻击,验证各种勒索软件能否被查杀、勒索行为是否被发现并阻止。如果模拟的诱饵文件进行勒索加密并未产生告警,说明勒索软件防护未能起到应有的防护效果,这就是失效点。

通过多年的客户实践,知其安总结了TOP12的常见失效原因,比如某央企攻防演练期间,利用模拟攻击验证,发现流量安全设备告警率不足10%。分析后发现原因是设备的性能不足,只针对HTTP、HTTPS的流量进行监测,厂商给的说法是因为设备的性能不足,所以只监测Web的流量。

五、勒索防护验证解决方案

知其安“烛鉴”勒索防护专项验证平台,通过模拟勒索软件从感染植入、传播扩散到加密勒索这三个关键阶段的多种行为模式,系统的收集已部署防御体系的拦截与告警数据。随后,利用自动化比对技术,对这些拦截和告警结果进行深入分析,旨在量化评估防御体系对勒索组织各类行为的有效拦截率及告警准确性,真实反映企业的勒索防护能力。

(一)感染植入阶段验证:

全面模拟勒索软件入侵的初始步骤,以检验防御体系的初步响应能力。在边界防护层面,通过勒索常见的高危漏洞的攻击,模拟黑客利用这些漏洞对边界防护进行验证。同时,在邮件安全方面,模拟多种形式的勒索病毒邮件攻击,包括伪装成合法邮件、附带恶意附件或链接等,验证邮件安全和用户安全意识的培训效果。此外,在终端和主机层面,通过多种勒索软件家族样本投递和域名请求模拟,验证终端和主机的真实在哪尊防护能力。

(二)传播扩散阶段验证:

重点模拟勒索软件在企业内部网络中的扩散和蔓延能力。这包括模拟勒索软件利用横向移动技术进行爆破攻击模拟,验证访问控制策略。此外,模拟勒索组织通过域名请求下载恶意样本、建立持久化驻留以及与C2服务器建立通讯的行为,以评估防御体系对勒索软件持续威胁的监测和阻断能力。同时,还新增了模拟批处理脚本的执行,如移除防病毒软件、关闭数据备份服务、拷贝敏感数据等,以测试防御体系对恶意操作的识别和响应能力。

(三)加密勒索阶段验证:

模拟勒索软件的核心破坏行为,以评估防御体系在最后一道防线上的表现。这包括模拟勒索软件对目标文件系统的加密操作、模拟锁定与破坏、模拟数据销毁或篡改,以验证终端/主机的防护能力;通过这些模拟攻击,全面揭示防御体系在应对勒索软件攻击时的真实能力和潜在失效点。

六、勒索验证实践——某大型金融机构面向分支机构和分子公司、海外机构勒索验证

【总部服务端】统筹管理并获取各个分支机构、海外机构的检测评估任务与结果数据,展现整体评估结果,统一管理全集团的边界评估资源任务。

【分支机构验证端】执行本单位范围内的检测评估任务,并将结果上报至总部

【验证结果】

· 评估总部和分子公司的边界资产防护覆盖度;

· 评估各安全设备防护策略有效性和防护效能;

· 检查总部勒索防护基线在分支机构执行状况;

· 快速检测最新漏洞攻击在各分支机构的检测响应能力;

· 整体评估各分支机构勒索防护能力,预判被攻击风险,并进行指导和干预。

整体健康指数:

不同分支、子公司、分支机构单位防护失效情况和拦截情况:

七、核心能力

检验勒索防护验证的水平,可以通过勒索模拟程序的优良性、验证用例的全面性和研发能力、自动化验证闭环的能力等方面进行评价。

高可靠的勒索模拟程序

勒索模拟程序需做到可控性、安全性,并真实模拟勒索流程。

可控执行环境:自研勒索软件能在可控的实验环境中运行,避免了真实勒索软件可能带来的意外感染或数据丢失风险。因为执行过程和操作都是预设的,所以在测试环境中可以更好地掌控数据保护。

精准还原勒索流程:自研的二进制程序,通过分析勒索软件的攻击事件和攻击行为,可以完全模拟真实勒索软件的加密、文件修改、赎金提示等动作,支持不同的加密算法、恶意通信行为等,以便测试不同的防御手段的有效性。

多阶段执行和记录:可实现勒索软件不同阶段执行的主动日志记录,例如初始化、防御削弱、加密文件、赎金提示等。这样,防御系统可以在各个阶段进行拦截和反应,有助于识别防御体系在每一阶段的响应效果。

敏捷高效的用例研究

基于ATT&CK框架:对全攻击链的主流攻击技术的验证用例覆盖,实现十四个战术步骤100%覆盖,细分技术和子技术覆盖率75%;

赋能用户自定义用例开发:通过策略框架,快速对新型验证模式和攻击手段进行自定义配置,提升验证用例编写效率,快速上线适配场景,打造用户专属用例。

实时追踪情报与攻击舆情:7X24小时持续关注安全攻防威胁,及时发布热点情报与攻击舆情;北京、上海两大安全攻防研究院;基于情报最快4小时上线最新用例。

通过对勒索事件和勒索家族的深入分析,结合600+用户的实践经验,打造的“烛鉴”勒索专项验证平台,是提高勒索防护能力的核武器。达到提早发现失效点,及时修复,降低勒索事件发生的概率。

八、安全有效性验证的价值

安全有效性验证的实践应用已经较为广泛,得到了市场认可:第一,可以持续全面的体检,提前发现防御措施的失效点;第二,针对最新的攻击手法和工具,快速知道现有防御体系能不能做出正确的拦截和告警;第三,根据验证结果,分析安全策略的不足,实现精准优化,提升防护能力;第四,验证结果中的短板成为安全建设的依据,实现可见的安全度量和投资回报;第五,安全有效性验证是集团对分支机构监管的可靠抓手。

编者注:

聂君的演讲通过对勒索攻击组织行为的分析,阐述了勒索攻击的特殊性;通过对勒索防御体系的分析,阐述了勒索防护的难点;通过对事件三要素的分析,提出了防御体系脆弱性的概念;最后通过对防御体系脆弱性发现方法(有效性验证)的分析,给出了勒索防护的新思路——勒索防护验证。

演讲中强调了勒索防护有效性验证的必要性,以及不断发现勒索防御体系的短板并修复,是不断提高勒索防护能力最重要的方法。通过本次演讲,可以看到,勒索防护能力不能仅靠堆设备数量,更需要通过安全运营确保各类防御措施持续有效。

此次演讲嘉宾聂君,曾任招商银行总行安全处长、安信证券信息技术部副总经理、京东集团信息安全部高级总监,被誉为“安全运营四杰”,担任多家大型金融机构特聘专家顾问,著有网络安全畅销书《企业安全建设指南:金融行业安全架构与技术实践》。技术公众号“君哥的体历”,安全专业人员订阅数超3万,贡献了200多篇原创技术文章,深受行业客户尊敬和认可。

素材来源:关键信息基础设施安全保护联盟微信公众号

投稿请联系:詹明敏18971171244

合作请联系:周睿智15623341831

7*24小时服务热线:

(027)-87733188

7*24小时服务热线:

(027)-87733188