发布时间

2023-11-24

发布时间

2023-11-24

次浏览

次浏览

SSL VPN是采用SSL(Security Socket Layer)/TLS(Transport Layer Security)协议来实现远程接入的一种轻量级VPN技术。SSL VPN充分利用了SSL协议提供的基于证书的身份认证、数据加密和消息完整性验证机制,可以为应用层之间的通信建立安全连接。因为SSL协议内置于浏览器中,使用SSL协议进行认证和数据加密的SSL VPN可以免于安装客户端。移动办公用户使用终端(如便携机、PAD或智能手机)与企业内部的SSL VPN服务器建立SSL VPN隧道以后,就能通过SSL VPN隧道远程访问企业内网的Web服务器、文件服务器、邮件服务器等资源。

一、SSL VPN是如何工作的?

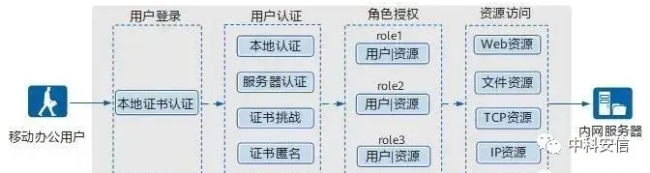

移动办公用户访问企业内网的服务器时,首先与SSL VPN服务器之间建立起安全连接(SSL VPN隧道),采用标准的SSL协议对传输的数据包进行加密。登录SSL VPN服务器时,用户访问SSL VPN服务器登录界面,SSL VPN服务器会对用户身份进行认证。SSL VPN服务器往往支持多种用户认证方式,来保证访问的安全性、合法性。然后SSL VPN服务器将报文转发给特定的内部服务器,从而使得移动办公用户在通过验证后,可访问企业内网中管理员分配指定的服务器资源。SSL VPN可以借助Web浏览器覆盖所有的远程访问需求。

图1-2 SSL VPN应用场景

二、为什么选择SSL VPN?

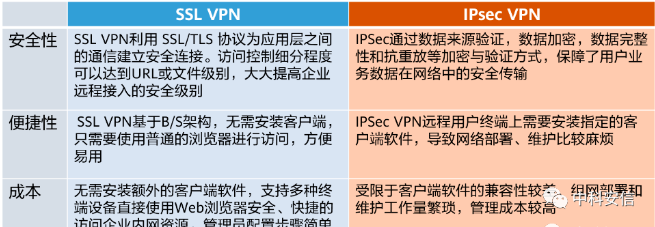

企业出差员工和居家办公员工,需要在外地远程办公,并期望能够通过Internet随时随地的远程访问企业内部资源。同时,企业为了保证内网资源的安全性,希望能对移动办公用户进行多种形式的身份认证,并对移动办公用户可访问内网资源的权限做精细化控制。IPSec VPN和SSL VPN技术都可以支持远程接入这个应用场景。

作为一种轻量级VPN 技术,SSL VPN安全性不输于IPsec VPN,且能实现更为精细的资源控制和用户隔离。不需要安装客户端,浏览器登录的便捷性也让SSL VPN在企业和机构员工中更易于推广使用。SSL VPN工作在传输层和应用层之间,不会改变IP报文头和TCP报文头,不会影响原有网络拓扑,也不需要安装客户端。因此部署,配置和维护SSL VPN都比较简便和低成本。

SSL VPN服务器通常部署在企业出口防火墙的内部,而多款USG系列产品可以直接作为SSL VPN服务器。

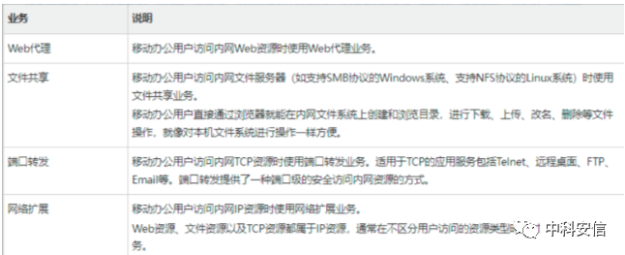

移动办公用户可以访问的内网资源分为4种类型,按访问控制粒度由小到大依次为Web资源、文件资源、端口资源和IP资源。为了更精细的控制移动办公用户的资源访问权限,SSL VPN方案为每一类资源配置了与之对应的访问业务,分别为Web代理、文件共享、端口转发和网络扩展。

在用户身份验证方面,USG系列产品支持用户名/密码的本地认证和服务器认证;证书匿名和证书挑战两种证书认证;用户名/密码+证书双重因素认证等。通过配置角色对移动办公用户进行资源访问授权和接入控制。

vpn虽然说解决了企业用户在外面也能访问内网资源,但是也不能将权限全部开放,不同类型的vpn有不同的权限管理功能,例如ipsec vpn如果后面再加设备的话就需要调整原有的ipsec配置。而且在访问控制权限上也有一些不足,它是只能进行网络层面的控制,以IP五元组为单位进行访问控制。在ssl vpn中,可以将权限控制做得更加精细化。它可以做到应用层的权限控制。细化程度可以精确到URL或者文件的级别。大大提升了安全性。而且在ipsec vpn中用户需要安装相关应用才能进行连接。但在ssl vpn中可以用web直接进行链接,则在浏览器中直接链接即可。极大地方便了用户以及后期维护。SSL VPN为了更精细的控制移动办公用户的资源访问权限,将内网资源划分为了Web资源、文件资源、端口资源和IP资源这4种类型。每一类资源有与之对应的访问方式,例如移动办公用户想访问企业内部的Web服务器,就需要使用SSL VPN提供的Web代理业务;想访问内网文件服务器,就需要使用文件共享业务。资源访问方式同业务类型间的对应关系如下图所示。

三、ssl vpn的三大功能

第一个就是虚拟网关,顾名思义,虚拟网关就是防火墙所创建的一个虚拟的网关,也是用户访问企业内网资源的统一入口,一台防火墙可以创建出多个虚拟网关,多个虚拟网关之间互相不会影响,相互是独立运行的,不同的虚拟网关下面可以配置各自的用户和资源,从而进行单独管理。下图是用户通过虚拟网关访问内网资源的过程。第二个就是身份认证,用户需要进行身份认证才可以拨进vpn中来,防火墙对用户提供了三种身份认证的方式。

1、本地认证:本地认证是指移动办公用户的用户名、密码等身份信息保存在FW上,由FW完成用户身份认证。

2、服务器认证:服务器认证是指移动办公用户的用户名、密码等身份信息保存在认证服务器上,由认证服务器完成用户身份认证。认证服务器类型包括:RADIUS服务器、HWTACACS服务器、AD服务器和LDAP服务器。此外,FW还可以与RADIUS服务器配合,对移动办公用户进行RADIUS双因子认证。双因子认证是指用户登录虚拟网关时提供了两种身份因子,一个因子是用户名和静态PIN码,另一个因子是动态验证码。

3、证书认证:证书是指用户以数字证书作为登录虚拟网关的身份凭证。虚拟网关针对证书提供了两种认证方式,一种是证书匿名,一种是证书挑战。证书匿名方式下,虚拟网关只是检查用户所持证书的有效性(比如证书的有效期是否逾期,证书是否由合法CA颁发等),不检查用户的登录密码等身份信息。证书挑战方式下,虚拟网关不仅检查用户证书是否是可信证书以及证书是否在有效期内,还要检查用户的登录密码。检查用户登录密码的方式可以选择本地认证或服务器认证。第三个是角色授权,用户通过身份认证后成功拨进来了,但是能访问哪些资源需要我们去进行授权,我们可以创建多个角色,每个角色能访问的资源是不同的,虚拟网关会将用户和角色和资源关联起来,一个资源可以被多个不同的角色访问,一个用户也可以承担多个不同的角色。

使用WEB代理的话步骤如下:

1、先配置防火墙的出接口以及到内网的入接口,在两个接口上配置地址然后将他们划分到不同的安全区。

2、然后再配置用户和认证方式,新建一个用户设置好认证方式。

3、配置SSL VPN网关,新建一个ssl vpn在里面将网关配置好,这个网关地址一般为防火墙出接口的地址。也就是防火墙连到外网的公网地址。

4、配置ssl协议,主要由ssl的版本以及会话超时时间,生命周期之类,也可以使用默认值。

5、选择访问方式,在上面我们有图讲了一下ssl vpn的几种访问方式,忘记了可以上去看一下。

6、因为我们是用使用WEB代理的方式,我们下面还需要配置一下web代理,这里主要是配置可访问资源池。

7、最后配置角色授权,给不同的角色授予不同的访问控制权限。

8、很重要的一步,也就是配置安全策略,首先我们需要先配置一条从外网到防火墙的策略,允许外面的用户登录ssl vpn网关。然后还需要配置一条从防火墙到内网的策略,允许用户访问内网资源。两条策略都配置完后整个的配置就完成了,从外网一路到内网的路就被打通了。

7*24小时服务热线:

(027)-87733188

7*24小时服务热线:

(027)-87733188